ランサムウェアとは?

ランサムウェアとは、パソコン内のファイルを利用不可能な状態にして、元に戻すことと引き換えに金銭を要求するマルウェアです。

「Ransom(身代金)」と「Software(ソフトウェア)」を組み合わせた造語で、「身代金要求型不正プログラム」とも呼ばれています。

ランサムウェアが世界で初めて出現したのは1989年であり、「AIDSTrojan」ファイルを暗号化して身代金を要求するマルウェアです。

当時はインターネット経由ではなく、外部媒体から感染していました。

そんなランサムウェアの特徴は、下記の通りです。

- 暗号化されたファイルを元に戻すのは困難

- 金銭を支払ってもファイルが元に戻る保証はない

そのため多くの企業はウイルス対策ソフトを利用したり、修正プログラムやパッチを適用したりして、適切なセキュリティ対策が求められています。

情報セキュリティの大きな脅威になっている

マルウェアの一種であるランサムウェアは、情報セキュリティの大きな脅威になっています。

ランサムウェアによる被害が注目されている理由は、下記の通りです。

- 金銭を要求する攻撃者の身元が分からない

- 金銭を支払っても、ファイルが元に戻る保証はない

- 金銭以上の資源ともいえる「情報」が凍結されてしまう

- 支払った金銭は闇社会・裏組織の手にわたる可能性がある

- 医療・金融機関などの組織も攻撃の対象であり、インフラが凍結する引き金になる

近年では、あらかじめ特定の企業を攻撃対象として脆弱性を狙う「標的型ランサムウェア攻撃」も増えています。

医療機関や金融機関といった生活するうえで欠かせない組織も攻撃の対象であり、想定される被害の深刻さから問題視されています。

こちらの記事では、マルウェアの種類やウイルスとの違い、対策方法を解説しているので、ぜひ参考にしてください。

ランサムウェアの種類

ランサムウェアには、下記の5種類があります。

- CryptoLocker

- WannaCry

- Petya・NotPetya

- Ryuk

- DarkSide

それぞれ解説していきます。

CryptoLocker

CryptoLockerは、2013年9月〜2014年5月まで続いたランサムウェアの一種です。

トロイの木馬に分類されており、Windowsオペレーティングシステムで動作するパソコンが攻撃対象になりました。

CryptoLockerが標的としたパソコンにアクセスする方法は、下記の2つです。

- 正規の企業を装って偽のメールを送る

- FedEXやUPSなど、偽の追跡通知を活用する

USBドライブや共有ネットワークドライブ、外付けハードドライブなどを暗号化するので復元作業は困難です。

英語圏を中心に34,000台のパソコンが感染して、被害額は2,700万ドルにのぼりました。

WannaCry

WannaCryとは、2017年5月に発見された最初の暗号化ワームです。

EternalBlueエクスプロイトを使いネットワークに感染して、Microsoft Windowsに実装されているサーバーメッセージブロックの脆弱性を攻撃対象にします。

世界150ヶ国以上、23万台以上のパソコンがWannaCryに感染しており、日本でも大手企業だけでなく中小企業も標的になりました。

WannaCryに感染すると、下記の事象が報告されています。

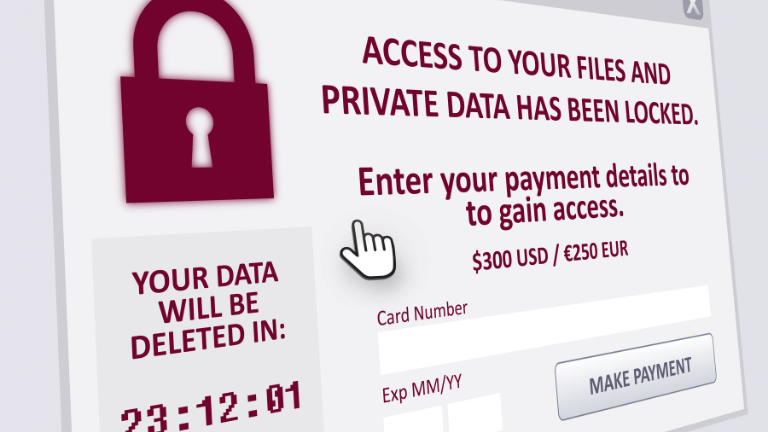

- 機密データを暗号化して7日以内に支払いが行われない場合、ファイルを消去すると脅迫

- パソコンの画面上に、ビットコインで300ドル分の支払いが要求される

現在でも最大級のランサムウェアといわれており、推定被害額は40億ドルを超えています。

Petya・NotPetya

Petya・NotPetyaの意味は、それぞれ下記の通りです。

- Petya:ファイル・システム・テーブルを暗号化するランサムウェアの一種

- NotPetya:金銭を支払ってもシステムロックを解除できないワイパー

Petyaはパソコンのマスターファイルテーブルを暗号化したうえで、ハードディスク上のすべてのファイルをアクセス不可にします。

また、標的対象は、Windowsオペレーティングシステムが搭載されたパソコンのみです。

一方のNotPetyaは、マスターファイルテーブルではなくハードディスクそのものを暗号化します。

脆弱性を悪用したり資格情報を盗難したりして、瞬く間にネットワーク全体を感染しました。

ちなみにNotPetyaは、WannaCryとEternalBlueの使用が確認されています。

Ryuk

Ryukとは、2018年に確認されたランサムウェアの一種です。

ほかのランサムウェアと比較してもより大きな標的を追跡して、高額な身代金を要求します。

Ryukの特徴は、下記の通りです。

- ランサムウェアコード「Hermes」を改変した亜種

- 攻撃対象の企業ごとにカスタマイズ・開発されている

- 新規機能を追加する試みも行われている

Ryukを操る組織は「Wizard Spider」と呼ばれており、トロイの木馬を扱っています。

Wizard Spiderが身代金の支払いで得た金額は、2021年時点で1億5,000万ドル以上といわれています。

DarkSide

DarkSideとは、2020年10月頃から脅威を与えているサイバー攻撃集団です。

今まで国家レベルの攻撃にしか見られない規律性が確認されており、犯罪ビジネスとして収益率を高めています。

DarkSideが標的のネットワークに侵入する際に、活用するソフトウェア・ツールは下記の通りです。

- 偵察ツール

- エクスプロイト

- ファイル転送ソフト

- パスワード管理ツール

- リモート監視・管理ツール

- 社内のメッセージングソフトウェア

- パソコンの動作制御を行うソフトウェア

- SQL Serverを対象としたダンプ作成ツール

DarkSideは攻撃を直接仕掛ける以外に、RaaS契約を通したランサムウェアライセンスをアフィリエイトに供与しています。

ランサムウェアによる被害

ここまで、ランサムウェアの特徴や種類などをお伝えしました。

続いて、ランサムウェアによる被害を解説します。

- 業務・サービスの停止

- 情報の漏洩

- 利害関係者からの信頼喪失

- 金銭的被害

ひとつずつ解説していきます。

業務・サービスの停止

ランサムウェアに感染すると、業務・サービスが停止する恐れがあります。

業務・サービスが停止する理由は、一度感染するとパソコン内のファイルが暗号化されて使用できない状態になるためです。

さらに一定時間内に金銭を支払わなければ、ファイルを復元できない旨の警告が画面に表示されます。

オンラインシステムや業務システムがランサムウェアの影響を受けると、本来の業務・サービスを行えなくなるので注意しましょう。

実際に国内の大手製造業でも、工場関連のシステムがランサムウェアによって操業停止の事態に陥りました。

情報の漏洩

ランサムウェアは、二重脅迫の手口による情報漏洩のリスクがあります。

二重脅迫の流れは、下記の通りです。

- ネットワークに侵入

- ネットワーク内の侵害範囲を拡大

- データの窃取

- ファイルの暗号化・システムの停止

- 窃取したデータを公開

つまり二重脅迫では、金銭を要求した後に「金銭の支払いを拒む場合は、暗号化したファイルを公開する」と2度目の脅迫を行います。

窃取された情報をWebサイト上に公開されるため、情報漏洩の被害も発生してしまうのです。

日本でも従業員の業務計画や個人情報などが窃取されて、攻撃者のWebサイトに公開される被害が発生しました。

利害関係者からの信頼喪失

ランサムウェアにより業務・サービスの停止や情報漏洩が発生すると、結果的に利害関係者からの信頼を喪失します。

攻撃者は、対象組織が金銭を支払うために行う施策は、下記の2つです。

- 対象組織のWebサイトへのDDoS攻撃

- 対象組織の取引先と顧客への脅迫・警告

つまり対象組織と関係がある取引先や顧客を脅迫することで、対象組織のイメージを悪くして、信頼喪失につながる可能性があります。

業務・サービスの停止などの機会損失よりも、信頼喪失がもたらす経営ダメージは大きいため、ランサムウェアへの対策は必須です。

こちらの記事では、DDoS攻撃の特徴や目的、対策方法などを解説しているので、ぜひ参考にしてください。

金銭的被害

ランサムウェアに感染すると、2つの金銭的被害が発生する恐れがあります。

- 要求された金銭を支払うことによる金銭的被害

- システムやデータの復旧、取引先・顧客への対応などで発生する金銭的被害

パロアルトネットワークス株式会社の調査によると、2021年にランサムウェアによって身代金として支払った平均額は約54万ドル(約7,317万円)であると分かりました。※1

また警察庁の調査では、ランサムウェアに感染した際の調査・復旧費用が総額1,000万円以上かかったと、55%の回答を得ています。※2

出典1:2022年度版:Unit 42 ランサムウェア脅威レポート

出典2:令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について

ランサムウェアの侵入経路

ここまで、ランサムウェアによる被害をお伝えしました。

続いて、ランサムウェアの侵入経路を解説します。

- Webサイト

- メール記載のリンク・添付ファイル

- USBメモリーなどの外部メモリー

- VPN機器

- リモートデスクトップ

ひとつずつ解説していきます。

Webサイト

ランサムウェアの侵入経路として、Webサイトの閲覧やダウンロードがあります。

具体的に感染する経路は、下記の5つです。

- 不正広告の閲覧

- 偽装サイトの閲覧

- ダウンロードファイルの閲覧

- VPN機器

- リモートデスクトップ

また、ソフトウェアやOSの脆弱性を攻撃することで、ランサムウェアに感染する場合もあります。

ほかにはファイル配布サイトを偽装したフィッシングサイト経由で、ランサムウェアをダウンロードしてしまうケースも考えられるでしょう。

フィッシングサイトとは、正規のECサイトや金融機関に偽装して個人情報やID、パスワードを盗み取るWebサイトです。

メール記載のリンク・添付ファイル

メール記載のリンク・添付ファイルも、ランサムウェアの侵入経路です。

メール経由のランサムウェアには、下記の2種類があります。

- 標的型攻撃:メールの差出人や本文、件名を偽装する

- ばらまき攻撃:件名と内容の情報量を抑えて、添付ファイルやURLを開くように仕向ける

攻撃者は、添付ファイルやURLを開かせるために巧みな細工を施してきます。

例えばメールの件名を、「歓送迎会のご案内」「社員旅行の開催」などと表記されているので注意しましょう。

また、SNSのURLが感染経路になる場合もあります。

具体的には、受信メールの本文に添付された偽装SNSアドレスを起動させて、別サイトに誘導したあと感染する経路が一般的です。

こちらの記事では、標的型攻撃の目的や手法、具体的な流れを詳しく解説しているので、ぜひ参考にしてください。

USBメモリーなどの外部メモリー

USBメモリーなどの外部メモリーでは、保存されたファイルを起動したタイミングでランサムウェアに感染します。

感染経路は持ち運びできるフラッシュタイプメモリーや、外付けのHDDも対象なので覚えておきましょう。

感染までの流れは、下記の通りです。

- USBメモリーをパソコンに接続する

- 読み込みが自動的に始まり、ランサムウェアがインストールされる

不特定多数のUSBメモリーをパソコンに接続する場合、気が付かないうちにランサムウェアが紛れ込む可能性があるので注意しなければいけません。

特に、企業内で共有している外部メモリーやパソコンを使用する際は、職場単位で感染する確率が高くなります。

VPN機器

ランサムウェアの侵入経路には、VPN機器の脆弱性を狙った攻撃があります。

警察庁の調査によると、企業や組織を狙ったランサムウェアの中で、VPN機器からの侵入が64%を占めていることが分かりました。

テレワークの浸透に伴い普及したVPNを悪用して、VPN機器そのものの脆弱性を突いたサイバー攻撃が増加しています。

具体的な流れは、下記の通りです。

- 攻撃者はインターネット上に公開されているVPNサーバーを検出

- リモートから脆弱性を悪用してネットワークに不正アクセスする

- ドメインで管理しているアクセス権を奪取する

そしてネットワーク内にランサムウェアを送り込み、ファイルを暗号化したうえで企業に金銭を要求します。

出典:令和4年におけるサイバー空間をめぐる脅威の情勢等について

リモートデスクトップ

リモートデスクトップを経由して、特定の企業を対象としたランサムウェアによる被害も増えています。

被害が増えた理由は、下記の2つです。

- コロナ禍に伴うリモートワークの普及

- 社外から社内のデスクトップ環境にアクセスする目的で、リモートデスクトップを活用する企業が増えた

リモートデスクトップは接続時に適切な認証設定を行うことで、セキュリティの強度を高められます。

しかし公開されているリモートデスクトップに、盗まれたID情報やパスワードを使用してログインもしくは攻撃者に検知されてしまうと、ランサムウェアの感染経路に悪用される恐れがあります。

2022年には、リモートデスクトップ経由での感染被害が報告されており、6,800名以上の搾取されて、氏名や住所、支払い給与データが暗号化される事態に発展しました。

ランサムウェアへの対策

ここまで、ランサムウェアの侵入経路をお伝えしました。

続いて、ランサムウェアへの対策を解説します。

- ウイルス対策ソフトを導入する

- OSを最新の状態にする

- VPNを活用する

- 不審なメール・リンクをクリックしない

それぞれ解説していきます。

ウイルス対策ソフトを導入する

ランサムウェアへの事前対策として、ウイルス対策ソフトの導入があげられます。

ウイルス対策ソフトを導入する効果は、下記の通りです。

- マルウェアの検知・駆除

- 感染源のデバイスの使用制限

もしファイルが暗号化された場合でも、ファイルを元の状態に戻せる可能性もあります。

また、ウイルス対策ソフトが古い状態の場合、ランサムウェアの侵入を防げない恐れがあります。

ウイルス対策ソフトの更新情報はこまめに確認して、常に最新バージョンにしておきましょう。

OSを最新の状態にする

使用しているパソコンのOS・ソフトウェアを最新状態に保つことも、ランサムウェアへの事前対策です。

OS・ソフトウェアは定期的にアップロードされているので、脆弱性の対策としてこまめに確認・更新しなければいけません。

古い状態の場合、ランサムウェアに感染する確率が高くなるので注意しましょう。

ほかには、脆弱性やセキュリティホール修正プログラム「セキュリティパッチ」も定期的に提供されるので、効果的な対策として活用することをおすすめします。

VPNを活用する

仮想プライベートネットワークであるVPNを活用することで、ネットワーク外からの侵入防止を強化できます。

ただしVPNを活用する際は、下記の点を注意しましょう。

- ファームウェアを最新にする

- 認証パスワードは複雑にして、頻繁に更新を行う

- メーカーサポートが終了していないVPN機器を利用する

VPNの脆弱性を放置することで不正にアクセスされるだけでなく、臨時稼働させたタイミングで攻撃対象にされる恐れがあります。

そのためVPNに接続してトラブルや不明点があった場合は、早急に担当者に問い合わせて、ネットワークの不備をなくしましょう。

こちらの記事では、VPNを利用するメリットや選ぶ際のポイント、おすすめVPNを紹介しているので、ぜひ参考にしてください。

不審なメール・リンクをクリックしない

ランサムウェアの被害を事前に防ぐには、不審なメール・リンクをクリックしないことです。

リンクをクリックすると同時にダウンロードが開始され、ランサムウェアに感染する恐れがあります。

具体的に行うべき対策方法は、下記の通りです。

- メール・リンクの送信元を確認して、正しいか判断する

- 不審な点がある場合は、送信者に確認する

特に、マクロの有効化を求める添付ファイルは開かないようにしましょう。

理由は添付ファイルがランサムウェアに感染していた場合、悪意を持ったマクロが実行されて、パソコンの制御権をウイルスに奪われてしまうためです。

ランサムウェアに感染した場合の対処方法

ここまで、ランサムウェアへの対策をお伝えしました。

続いて、ランサムウェアに感染した場合の対処方法を解説します。

- 影響範囲の特定

- 被害の封じ込めと根絶

それぞれ解説していきます。

影響範囲の特定

ランサムウェアに感染した場合、まずは影響範囲の特定を行います。

- 疑わしい端末を特定する

- 窃取された情報を特定する

それぞれ解説していきます。

疑わしい端末を特定する

自社ネットワーク内にランサムウェアが拡散される前に、攻撃者が外部から遠隔操作によって侵入されている可能性が高いです。

そのためプロキシやネットワークの監視ログなどから、不審な通信を行っている端末を特定します。

被疑端末にEDRが備わっている場合は、ログも参照しながら通信のプロセスも特定しましょう。

ログを参照することで、「管理アカウントの乗っ取り」や「使用されていない端末が使われている」といった不審な事象を確認できます。

窃取された情報を特定する

ランサムウェアに感染した場合、窃取された情報を特定しましょう。

被疑端末に圧縮ファイルが残っていた場合、窃取情報を特定できる可能性が高いです。

また感染範囲を確認するため、下記の情報を記録します。

- 機密情報が流出しているか

- 企業内のITインフラの被害がどれくらいあるか

- 感染端末で暗号化・破損しているデータはどこか

これらの作業は、サーバーや窃取情報のログを基に不正アクセスの記録が特定できる「フォレンジック調査」と呼ばれています。

被害の封じ込めと根絶

次に、ランサムウェアによる被害の封じ込めと根絶を行うため、下記の2つを行います。

- インターネットを切断する

- ネットワークから隔離して調査を行う

それぞれ解説していきます。

インターネットを切断する

ランサムウェアの被害は、外部から何らかの方法で侵入されたことを示しています。

そのためインターネットから切断して、更なる感染拡大や情報漏洩リスクを防がなければいけません。

すでに影響範囲を特定できている場合は、下記の対処が可能です。

- 被害を受けているセグメントだけを切り離す

- ファイル共有機能やRDBを遮断する

ランサムウェアによる被害を想定して、発生時のポリシーを事前に策定しておきましょう。

ネットワークから隔離して調査を行う

ランサムウェアへの感染が疑われる場合、被害の拡大を防ぐために速やかにネットワークから隔離しましょう。

有線・無線接続での対応方法は、下記の通りです。

- 有線接続:端末に接続しているLANケーブルを抜く

- 無線接続(Wi-Fi):端末のWi-Fi設定をオフにする

同一ネットワーク上にランサムウェアに感染したバックアップデータがある場合も、早急に隔離します。

また、端末上で不審なアカウントや操作、セッションなどを調査して対応を決めなければいけません。

具体的には管理者アカウントのパスワードの変更や、サーバー上で変更されたポリシーや設定の無効化を行います。

まとめ

今回は、ランサムウェアの種類や被害、対策方法などを解説しました。

ランサムウェアとは、パソコン内のファイルを利用不可能な状態にして、元に戻すことと引き換えに金銭を要求するマルウェアです。

またランサムウェアには、「CryptoLocker」や「WannaCry」などの5つの種類があると紹介しました。

実際の侵入経路は、下記の通りです。

- Webサイト

- メール記載のリンク・添付ファイル

- USBメモリーなどの外部メモリー

- VPN機器

- リモートデスクトップ

本記事でお伝えした事前の対策や感染した場合の対処方法も参考にして、ランサムウェアに対する危機回避能力を高めましょう。

【SNSフォローのお願い】

kyozonは日常のビジネスをスマートにする情報を毎日お届けしています。

今回の記事が「役に立った!」という方はtwitterとfacebookもフォローいただければ幸いです。

twitter:https://twitter.com/kyozon_comix